Construire un Mini-Lab de Cybersécurité pour Détecter et Bloquer une Attaque DDoS

(Quand tu construis ton propre mini-lab de cybersécurité ) --- 1️⃣ La Problématique (à comprendre AVANT de commencer) Aujourd’hui, une attaque DDoS peut rendre un site web inaccessible en quelques secondes. Imagine : des milliers de machines inondent ton serveur de requêtes jusqu’à le faire tomber.

Guide complet pour étudiants en Licence/Master et passionnés de cyberdéfense

Les attaques DDoS (Distributed Denial of Service) font partie des menaces les plus courantes et les plus dévastatrices sur Internet. En quelques secondes, un serveur web peut être saturé par un flux massif de requêtes jusqu’à devenir totalement inaccessible.

Dans le cadre d’un TFE, d’une thèse ou simplement pour monter en compétences en cybersécurité, construire un mini-lab de détection et de blocage d’attaques DDoS est l’un des exercices les plus formateurs.

Dans cet article, nous vous guidons pas à pas pour créer un environnement réaliste, analyser le trafic réseau, détecter l’anomalie et automatiser la réaction de sécurité.

1. Comprendre la problématique avant de commencer

Un DDoS n’est pas qu’un simple “trop de trafic”. C’est une stratégie qui profite de la saturation du serveur, de la pile réseau ou même de la bande passante pour interrompre un service en ligne.

Votre objectif dans ce projet :

Construire un mini-lab capable de simuler une attaque, d’observer les indicateurs d’anomalie, et d’automatiser une réponse adaptée.

Ce type de travail combine plusieurs compétences :

-

administration système

-

analyse réseau

-

sécurité opérationnelle (SOC)

-

scripting et automatisation

C’est exactement le type de profil recherché dans les équipes de cybersécurité.

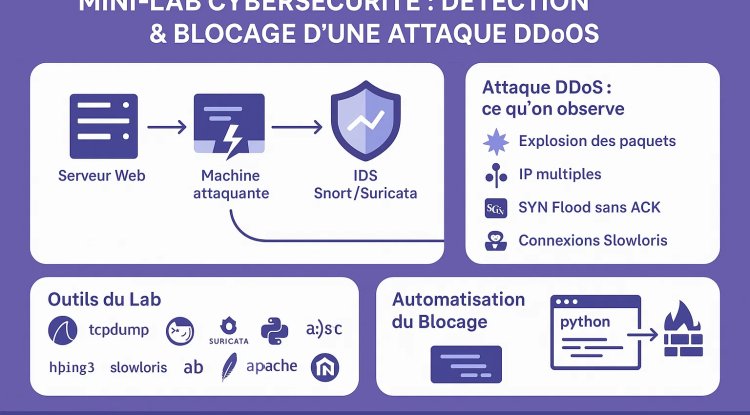

2. Architecture du Mini-Lab : les trois machines indispensables

Un lab fonctionnel repose sur une architecture simple et reproductible composée de trois éléments :

1. Le serveur web (la victime)

-

OS : Ubuntu Server

-

Serveur : Apache ou Nginx

-

Objectif : produire du trafic normal (pages simples, tests HTTP)

2. La machine attaquante

-

OS : Linux ou Kali

-

Outils utilisés pour simuler un DDoS :

-

hping3(SYN flood) -

slowloris -

ab(Apache Benchmark)

-

3. Le système de détection (IDS)

-

Outils recommandés :

-

Snort ou Suricata

-

Wireshark pour l’analyse approfondie

-

-

Script Python pour automatiser le blocage

Ce lab peut être déployé avec VirtualBox, VMware ou Proxmox, en réseau interne isolé.

3. Ce que vous devez analyser dans le trafic réseau

Ce projet ne consiste pas seulement à “voir qu’il y a un DDoS”.

L’enjeu est d’identifier des indicateurs mesurables d’anomalie :

-

augmentation brutale des paquets par seconde

-

explosion du nombre de requêtes HTTP

-

forte diversité des IP sources

-

SYN Flood → accumulation de SYN sans ACK

-

Slowloris → connexions ouvertes anormalement longtemps

Ces observations peuvent être illustrées par des captures graphiques issues de Wireshark ou des logs Suricata.

4. La démarche scientifique attendue dans un TFE/thèse

Votre jury attend une véritable méthodologie, pas simplement un exercice technique.

a) Revue de littérature (État de l’art)

-

fonctionnement des attaques DDoS

-

types : SYN Flood, UDP Flood, HTTP Flood…

-

modes de détection classiques et modernes

b) Comparaison d’outils

-

Snort vs Suricata (performances, règles, débit)

-

Wireshark vs tcpdump

-

Automatisation : Python vs Bash

c) Méthodes de validation

-

répéter les attaques avec différents volumes

-

mesurer le taux de faux positifs/faux négatifs

-

analyser statistiquement les logs IDS

5. Étapes détaillées pour réaliser le projet

1. Mise en place du lab

-

création de trois machines virtuelles

-

configuration réseau interne

2. Installation des outils

-

IDS : Snort ou Suricata

-

Analyse : Wireshark

-

Automatisation : Python + Scapy

3. Simulation d’une attaque

Exemple pour un SYN Flood :

hping3 --flood --syn

4. Capture et analyse du trafic

-

filtrage dans Wireshark

-

identification de patterns

5. Création de règles IDS

Exemple : détection d’un nombre anormal de SYN.

6. Automatisation du blocage

Votre script Python peut :

-

lire les logs IDS

-

extraire l’IP suspecte

-

appliquer une règle firewall (iptables, ufw)

7. Évaluation de l’efficacité

-

comparer graphiquement le débit avant/après blocage

-

montrer la réduction de l’impact du DDoS

6. Outils recommandés pour votre projet

Capture réseau

-

Wireshark

-

tcpdump

Détection d’intrusion

-

Snort

-

Suricata

Serveur web

-

Nginx

-

Apache

Simulation d’attaques

-

hping3

-

slowloris

-

ApacheBench (ab)

Automatisation

-

Python (Scapy, subprocess)

Virtualisation

-

VirtualBox

-

VMware

-

Proxmox

7. Ce que votre TFE démontrera réellement

En réalisant ce mini-lab, vous montrez que vous maîtrisez :

-

la création d’un environnement réseau complet

-

l’analyse réseau avancée

-

l’utilisation d’un IDS (Snort/Suricata)

-

la conception d’un script d’automatisation

-

la compréhension profonde des mécanismes d’un DDoS

C’est un sujet solide, recherché en entreprise, et très adapté pour un TFE orienté cybersécurité.

Ressources Aide en Informatique

Vous pouvez retrouver l’ensemble des livres Aide en Informatique (cybersécurité, réseaux, cloud, programmation, IA…) directement sur Amazon.

Le lien est disponible en bas de page / dans la zone “Ressources”.

Catalogue de tous les livres de aide en informatique sur Amazon

Quelle est votre réaction?