Ce site utilise des cookies pour améliorer votre expérience. En continuant, vous acceptez notre utilisation des cookies.

Category: Réseaux

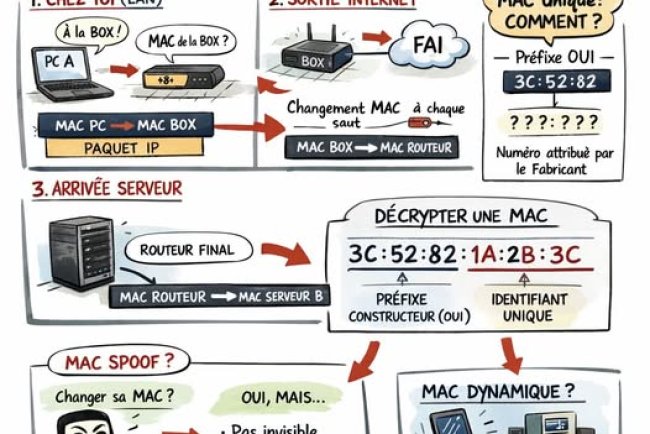

L’adresse MAC : la “plaque d’immatriculation”… mais seu...

On a déjà fait le “film” de TCP (la discussion) et IP (l’adresse postale). Aujourd’hui, place à MAC : le truc que ton PC utilise ...

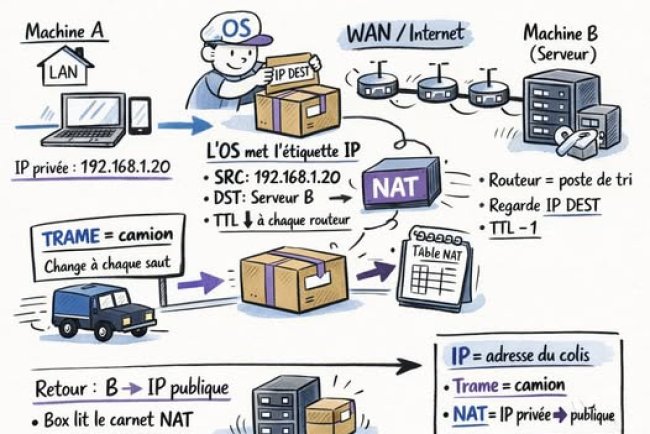

La journée de voyage d’un paquet IP (de ta machine A à ...

(La dernière fois on a décortiqué TCP. Aujourd’hui, on suit le “transporteur” : IP.) Imagine Internet comme un gigantesque rése...

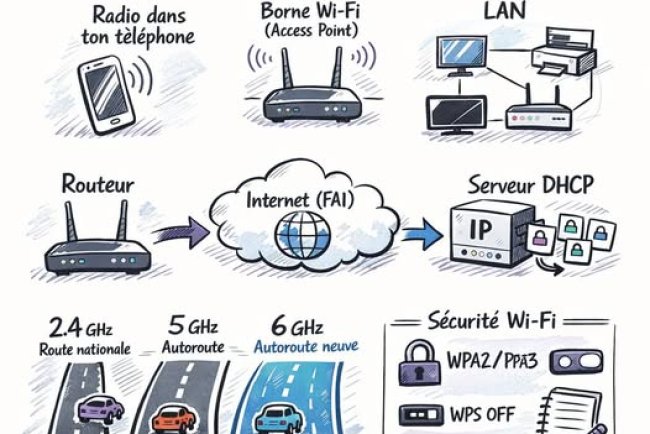

Le Wi-Fi démystifié (une bonne fois pour toutes)

(pour ceux qui entendent “ondes”, “box”, “802.11” et qui se disent : mais ça marche comment là) Une veritable Masterclass serrez ...

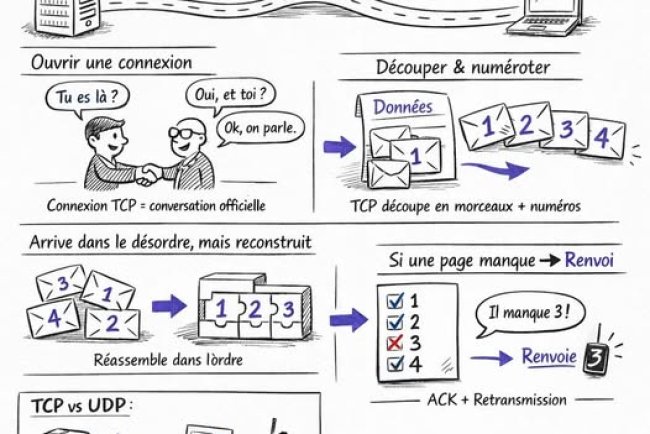

TCP : “le protocole qui veut que ça arrive… complet, d...

TCP : “le protocole qui veut que ça arrive… complet, dans l’ordre, et sans trou.” On en parle tout le temps (OSI, réseaux, int...

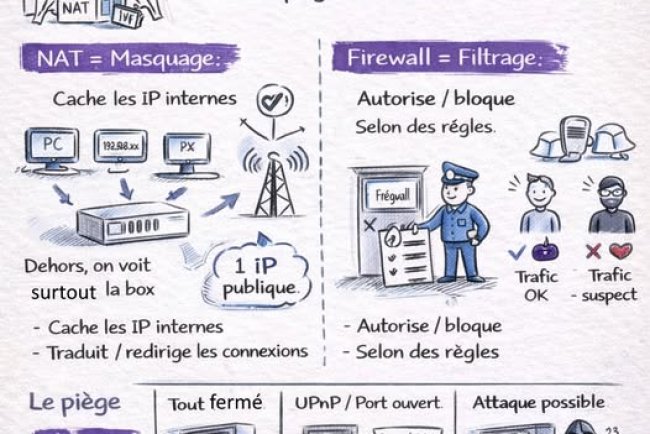

Pourquoi le NAT “cache” mais ne sécurise pas vraiment ?...

Le savez-vous ? Pourquoi le NAT “cache” mais ne sécurise pas vraiment ? → Masquage ≠ firewall Beaucoup de gens pensent : “J...

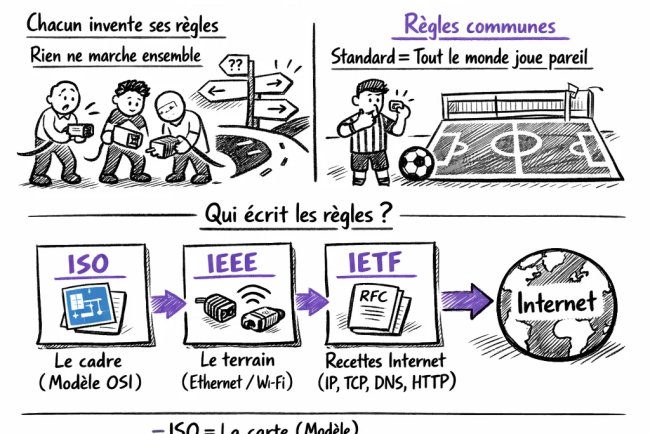

le modèle OSI, c’est quoi au juste ? (la carte de l’imm...

Pourquoi on a inventé des modèles comme OSI et TCP/IP ? Réponse : pour éviter le bazar.

Cas du jour – Troubleshooting Backbone WAN/MAN (Cisco/J...

Contexte Le réseau concerne un backbone opérateur (WAN/MAN) transportant des services clients L3VPN via MPLS. Les symptômes to...

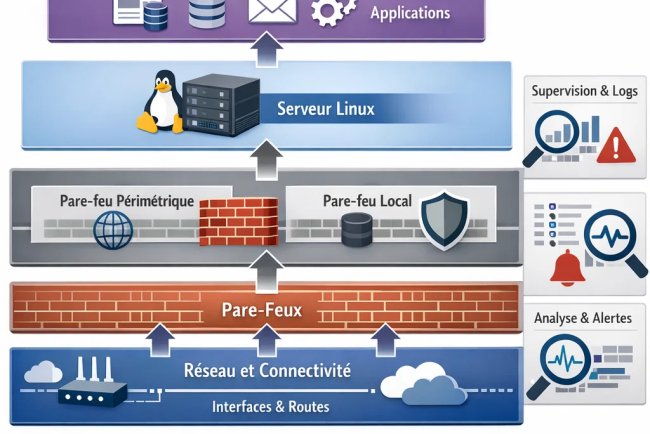

Services inaccessibles après une mise à jour serveur

Cet article présente un cas réel d’entreprise confrontée à une indisponibilité de services après une mise à jour serveur. À trave...

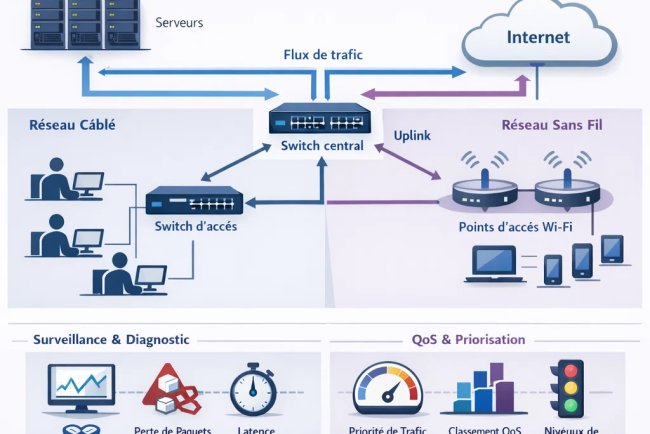

Lenteurs et pertes de connexion aléatoires en entrepris...

Cet article présente un cas réel d’entreprise confrontée à des lenteurs et pertes de connexion réseau intermittentes. À travers u...

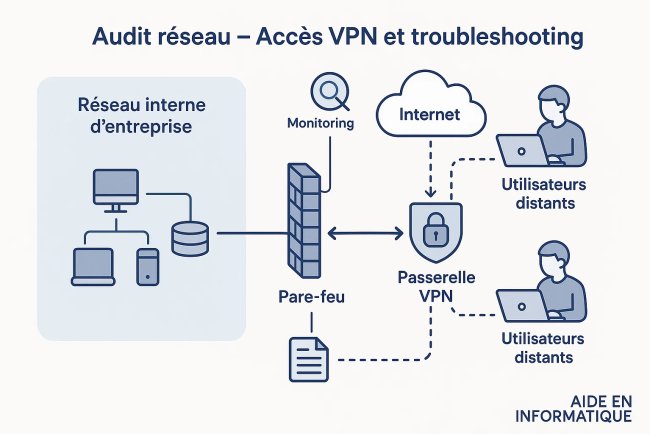

Audit réseau et cybersécurité: Accès VPN instable et r...

Cet article présente un cas réel d’entreprise confrontée à des accès VPN instables dans un contexte de télétravail. À travers une...

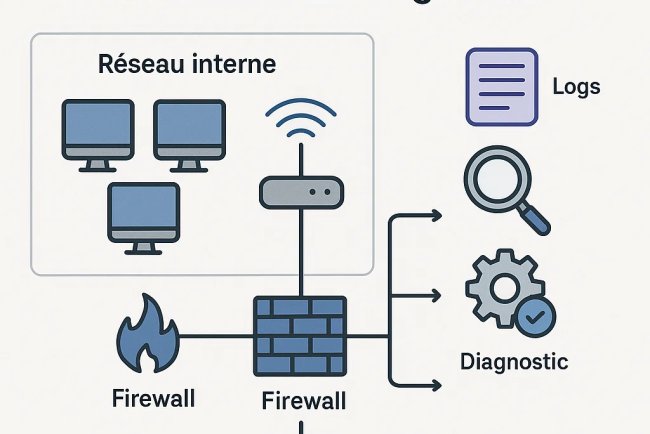

Audit réseau et cybersécurité

Connexions suspectes et lenteurs inexpliquées en entreprise

Audit Réseau – Sécurisation du Wi-Fi d’Entreprise

Dans cet audit réseau, nous analysons quatre architectures Wi-Fi couramment rencontrées en entreprise, souvent mises en place par ...